Chaque minute compte.

Envie d’aller droit à l’information qui vous concerne ? Abonnez-vous à notre newsletter pour recevoir des contenus instructifs, en phase avec vos centres d’intérêt et vos enjeux de croissance.

La solution Verizon

Menaces sur les secteurs réglementés

Chez Verizon, nous travaillons sans relâche au renforcement de la sécurité d’entreprises opérant dans différentes branches d’activité. Nous accompagnons notamment les acteurs de secteurs fortement réglementés (tels que les services financiers) pour 1) respecter un cadre règlementaire très strict et 2) déjouer des attaques d’ingénierie sociale toujours plus complexes. A minima, leurs collaborateurs devraient toujours travailler sur des équipements informatiques fournis par l’entreprise. En effet, l’usage d’ordinateurs personnels sans logiciel de conservation des données peut avoir de lourdes conséquences juridiques et financières, comme nous l’avons vu précédemment.

Rien qu’aux États-Unis, plus de 1,5 Md$ d’amendes ont été infligées depuis que la SEC a commencé à enquêter sur la tenue de registres des établissements financiers6. Parmi les firmes incriminées, 16 entreprises de Wall Street ont été condamnées à une amende de 1,8 Ms$

pour avoir permis à des employés de communiquer sur des opérations et des transactions sur des appareils personnels via textos/WhatsApp7. Malgré leur efficacité, les logiciels de gestion des appareils mobiles (MDM) ne garantissent pas une protection à 100 % des smartphones ou tablettes personnels. Dès lors, il incombe à l’utilisateur d’adopter les bons réflexes d’hygiène cyber.

Les équipements fournis par l’entreprise sont autrement plus sécurisés que les ordinateurs et smartphones personnels, sans compter qu’ils permettent à l’équipe IT d’avoir un meilleur contrôle, non seulement sur les communications internes/externes, mais aussi sur l’intégrité et la sécurité des appareils eux-mêmes. En équipant leurs collaborateurs d’appareils Verizon, les entreprises parviennent à des niveaux de protection et de contrôle de sécurité inatteignables sur des terminaux personnels.

Elles peuvent ainsi remédier aux vulnérabilités les plus répandues. Par exemple, beaucoup d’entreprises sont confrontées à des avalanches d’appels robotisés – une vraie plaie pour elles en termes de conformité. Pour les banques, la détection de ces appels automatisés s’avère toujours plus compliquée, notamment avec l’usage de deepfakes permettant aux cybercriminels de se faire passer pour des clients.

Pour lutter contre de telles attaques, Verizon propose des solutions de protection et d’authentification des appels et messages vocaux conformes aux réglementations.

Mais les services financiers ne sont pas les seuls acteurs réglementés à subir un feu d’attaques nourri. Les prestataires de santé sont également visés par l’ingénierie sociale, à commencer par le smishing et le vishing des personnels d’hôpitaux. Certains fournisseurs d’accès Internet (FAI) peu regardants sur les questions de sécurité peuvent en effet attribuer aux hackers des numéros qu’ils utiliseront pour mener leurs attaques.

Les entreprises peuvent aussi prendre les devants en faisant appel aux services de protection des dirigeants proposés par Verizon. Notre équipe de threat hunting parcourt le dark web afin de détecter et de supprimer des données d’identification personnelle de cadres et dirigeants d’entreprises (adresses e-mail, numéros de téléphone, adresses physiques...), lesquelles pouvant servir à des tactiques d’ingénierie sociale contre ces personnes, mais aussi leur famille et leurs proches.

Élaborer un plan de défense complet

Pour protéger votre réseau contre les attaques d’ingénierie sociale, vous devez commencer par bien cerner la nature des cyber-risques. Cette étape implique de définir les meilleurs moyens d’atténuer, de minimiser, de transférer ou d’accepter les risques identifiés. Étape cruciale s’il en est, cet audit vous permet d’inventorier vos assets informatiques, d’identifier vos entités à risque et de définir votre appétence au risque. À partir de là, il est beaucoup plus facile d’élaborer un plan de défense global dans la mesure où vous avez une idée précise de vos objectifs de sécurité, mais aussi des signaux à observer.

Votre plan de défense contre les attaques d’ingénierie sociale s’appuiera sur deux fonctions principales : la détection des menaces et l’application de mesures de confiance. Toutes deux ont la même importance pour détecter et neutraliser à la fois les menaces majeures et les vulnérabilités mineures.

Discipline à part entière de la cybersécurité, la détection des menaces a pour mission d’identifier et de traiter différents types de menaces dès qu’elles surviennent : cyberattaques, compromissions, violations de données et autres incidents. Le principe consiste à repérer, puis à bloquer les accès non autorisés, les malwares et autres tactiques d’ingénierie sociale. Quant à l’application des mesures de confiance, elle consiste à anticiper les attaques potentielles en faisant appel à des techniques telles que la gestion des identités, les mots de passe, le chiffrement, le contrôle d’accès et l’authentification. À elles deux, ces pratiques forment l’ossature d’un plan de défense anti-ingénierie sociale plus global, destiné à protéger les réseaux, applications, terminaux et identités.

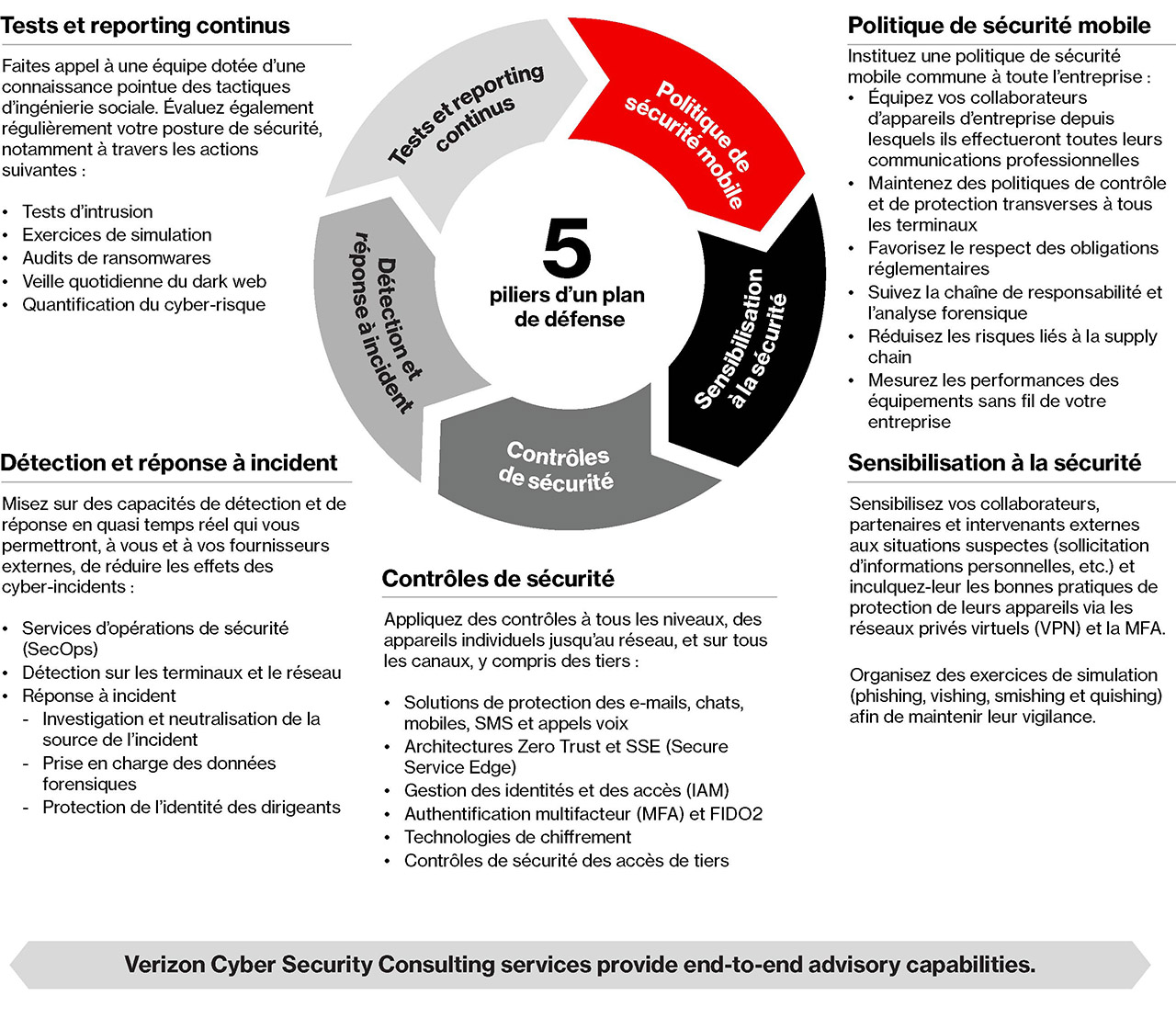

Verizon propose la détection des menaces et l’application des mesures de confiance dans cinq grands domaines de contrôle : formation et sensibilisation à la sécurité, politique de sécurité mobile, contrôles de protection, détection/réponse et surveillance/tests portant sur les appareils, les applications, les identités et les réseaux.

Ingénierie sociale – Nos conseils pour élaborer un plan de défense

Visibilité, envergure et expérience : le triptyque gagnant

À l’image de Verizon, les fournisseurs réseau conscients des enjeux de sécurité se démarquent des acteurs traditionnels de la sécurité par leur capacité à fournir une vue d’ensemble du trafic, du parc d’équipements informatiques, des technologies et des utilisateurs. Verizon propose aux entreprises de toutes tailles une offre complète de solutions, notamment de reporting client, de surveillance continue des menaces et d’avertissements de sécurité. Avec Verizon, chaque donnée est ingérée, analysée puis transformée en information actionnable par nos clients.

Ces derniers peuvent désormais voir ce qui leur était autrefois invisible. Cette nouvelle perspective leur confère une visibilité complète sur la totalité des assets utilisés à un instant t, mais aussi sur les interactions entre eux. Nous nous appuyons sur cette vue d’ensemble pour permettre aux entreprises de gérer la totalité de leur environnement (des terminaux au réseau), ce qui leur permet d’appliquer différentes couches de contrôles de sécurité validés. Nos clients bénéficient ainsi d’une sécurité intégrée au niveau du réseau, reposant notamment sur des codes abrégés conçus pour fournir des identifications difficiles à usurper, l’envoi de SMS au 4040 pour bloquer des messages d’e-mail à texte indésirables, le signalement et le filtrage des messages de spam au 7726, l’attestation de voix sur IP (VoIP) via STIR/SHAKEN et la protection contre les attaques DDoS sur le réseau VoIP de Verizon.

Tôt ou tard, toutes les entreprises devront intégrer le contrôle de supervision en temps réel sur les terminaux des employés, seul garant d’une lutte réellement efficace contre des cybermenaces de plus en plus sophistiquées. Verizon rassemble tous les atouts pour combler cette ultime faille de sécurité, sachant que le BYOD ne permettra jamais d’atteindre un tel niveau de sécurité. Nous fournissons à la fois un dispositif de sécurité de base pour l’intégralité de notre réseau sans fil et des options de sécurité personnalisées pour les entreprises, que ce soit par le biais d’appareils d’entreprise ou via des services de sécurité dédiés. Nous capitalisons également sur notre parfaite maîtrise des problématiques liées à l’abandon du BYOD (défis de sécurité, problématique de coûts, complexité liée au développement de configurations et d’applications distinctes pour les terminaux personnels...) pour accompagner nos clients dans la constitution d’un parc d’appareils d’entreprise.

Verizon propose par ailleurs des solutions de cybersécurité sur mesure, facilement intégrables au plan de lutte contre l’ingénierie sociale des entreprises. En abandonnant le BYOD au profit d’une solution d’entreprise Verizon, vous bénéficiez de l’acuité indispensable pour détecter et évaluer les tactiques d’ingénierie sociale les plus récentes. Des prestations sur mesure vous permettent d’actionner des mécanismes de protection dédiés afin de protéger efficacement vos assets et de réduire les risques. Vous pourrez notamment compter sur l’assistance d’analystes sécurité spécialisés dans le threat hunting pour passer au crible les informations de nos clients au quotidien, puis identifier et répondre aux comportements anormaux et aux attaques. Ces résultats ne pourront toutefois être obtenus que si vos collaborateurs n’utilisent plus leurs appareils personnels, comme nous l’avons déjà souligné.

Avec Verizon, vous disposez d’une gamme de solutions conçues pour l’application des mesures de confiance et la détection des menaces. Cependant, tout doit commencer par un audit de risque. En ce sens, nos consultants vous aideront précisément à évaluer ces risques et vous conseilleront sur votre posture de sécurité, tant par rapport aux menaces majeures qu’aux risques courants.

En tant que fournisseur réseau et acteur de la cybersécurité, Verizon offre aux entreprises la combinaison parfaite entre d’une part une vue holistique sur l’activité, et d’autre part des stratégies de sécurité complètes. En choisissant Verizon, vous optez pour un réseau qui, adossé à des produits et services de sécurité clés, peut vous aider à protéger vos équipes, technologies et processus contre tous les types d’attaques, des plus ordinaires aux plus complexes. Pour dresser un bilan des risques d’ingénierie sociale au regard de votre politique d’entreprise en matière d’appareils mobiles, commencez par vous poser ces quelques questions :

- Comment les malwares, spywares ou vulnérabilités propres à un smartphone ou une tablette personnelle peuvent-ils affecter la visibilité, les opérations métiers et l’accès aux informations de l’entreprise ?

- Comment l’analyse forensique et les questions de consentement seront-elles traitées lorsqu’un appareil personnel est impliqué ?

- Les considérations sur la protection de la vie privée ont-elles été prises en compte dans le choix de l’entreprise (politique BYOD vs. usage d’appareils professionnels) ?

- Les contrôles d’accès conditionnel, leurs capacités disponibles et leurs failles ont-ils été évalués dans un environnement supervisé vs. BYOD ?

Pour en savoir plus sur les menaces et les bonnes pratiques de sécurité mobile, consultez le site du NIST dédié à la sécurité des terminaux mobiles.

Verizon propose aux entreprises un plan de défense personnalisé en cinq points pour lutter efficacement contre l’ingénierie sociale. Pour en savoir plus, contactez votre conseiller Verizon ou demandez à un spécialiste de vous contacter. https://ghostdev.shop/business/fr-fr/contact-us%3C/a%3E%3C/p%3E%3C/div%3E%3C/div%3E%3C/div%3E%3C/div%3E%3C/div%3E%3C/div%3E%3Cdiv class="cup contain C94i689 cup full indent" id="C94i689">

1 « Security update », Uber Newsroom, 16 septembre 2022. https://www.uber.com/newsroom/security-update

2. « MGM Resorts computers back up after 10 days as analysts eye effects of casino cyberattacks », The Associated Press, 21 septembre 2023. https://apnews.com/article/vegas-mgm-resorts-caesars-cyberattack-shutdown-a01b9a2606e58e702b8e872e979040cc

3. « SEC Charges 11 Wall Street Firms with Widespread Recordkeeping Failures », Commission américaine des opérations boursières (SEC), 8 août 2023. https://www.sec.gov/news/press-release/2023-149

4. « New Lookout Research Highlights Increased Security Risks Faced by Organizations Due to Remote Work and BYOD », Lookout, 3 avril 2023. https://www.prnewswire.com/news-releases/new-lookout-research-highlights-increased-security-risks-faced-by-organizations-due-to-remote-work-and-byod-301787467.html

5. « Guidelines for Managing the Security of Mobile Devices in the Enterprise », National Institute of Standards and Technology, mai 2023. https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-124r2.pdf

6. « SEC Charges 11 Wall Street Firms with Widespread Recordkeeping Failures », Commission américaine des opérations boursières (SEC), 8 août 2023. https://www.sec.gov/news/press-release/2023-149

7. « U.S. fines 16 Wall Street firms $1.8 bln for talking deals, trades on personal apps », Reuters, 27 septembre 2022. https://www.reuters.com/business/finance/us-fines-16-major-wall-street-firms-11-billion-over-recordkeeping-failures-2022-09-27

Engageons le dialogue

Contactez le service commercial

+33 1 53 75 82 00

Verizon vous contacte

Demandez à vous faire rappeler

Vous possédez déjà un compte ? Connectez-vous Support