Ihre Zeit ist wertvoll

Sie können stundenlang im Internet nach Artikeln wie diesem suchen oder sich von uns relevante Artikel zuschicken lassen, um auf dem Laufenden zu bleiben und Ihr Geschäft auszubauen.

Wie Sie Verizon unterstützt

Regulierte Branchen im Visier

Verizon unterstützt Unternehmenskunden in verschiedenen Branchen bei der Verbesserung ihres Sicherheitsniveaus. Besonders anspruchsvoll sind dabei Unternehmen in stark regulierten Branchen wie dem Finanzwesen, die aufgrund immer strengerer Vorschriften einerseits und immer raffinierterer Social-Engineering-Angriffe andererseits an zwei Fronten mit wachsenden Herausforderungen konfrontiert sind. Für Unternehmen in derart stark regulierten Branchen sind unternehmenseigene Geräte ein absolutes Muss, denn die Nutzung persönlicher Geräte ohne Software für die Protokollierung hat schwerwiegende juristische und finanzielle Konsequenzen, wie oben beschrieben.

Allein in den USA wurden Geldstrafen in Höhe von über 1,5 Milliarden USD verhängt, seit die SEC mit der Untersuchung der Protokollierungspraktiken von Finanzinstituten begann.6 16 Unternehmen an der Wall Street mussten insgesamt 1,8 Milliarden USD Strafe zahlen, weil sie es ihren Angestellten nicht untersagt hatten, Deals und Transaktionen in über persönliche Geräte versandten Text- und WhatsApp-Messages abzusprechen.7 Software für das Management von Mobilgeräten (Mobile Device Management, MDM) kann zwar zur Eindämmung von Cyberbedrohungen beitragen, doch persönliche Geräte sind und bleiben ein erhebliches Risiko, weil deren Benutzer stets daran denken müssen, das Sicherheitsniveau aufrechtzuerhalten.

Unternehmensgeräte bieten Sicherheitsvorteile, die mit BYOD nicht erreichbar sind. Wenn Unternehmen ihren Mitarbeitenden Arbeitsgeräte zur Verfügung stellen, erhalten die IT-Teams nicht nur eine bessere Übersicht und Kontrolle über die interne und externe Kommunikation, sondern auch über diverse Integritäts- und Sicherheitsaspekte der Mobilgeräte. Unternehmen können ihren Mitarbeitenden beispielsweise Geräte von Verizon anbieten, die das Sicherheitsniveau durch auf persönlichen Geräten nicht verfügbare Sicherheitskontrollen steigern.

Damit können sie unter anderem weit verbreiteten Schwachstellen entgegenwirken. Bei vielen Unternehmen gehen beispielsweise zahlreiche sogenannte Robocalls ein. Diese sind immer schwerer von echten Anrufen zu unterscheiden, weil Cyberkriminelle modernste Deep-Fake-Technologien für die Sprachsynthese nutzen, um sich als Bankkunden auszugeben.

Verizon bietet mehrere Mechanismen zur Abwehr von Robocall-Angriffen an.

Finanzdienstleister sind nicht die einzigen stark regulierten Organisationen, die häufig angegriffen werden. Auch Einrichtungen des Gesundheitswesens werden immer wieder mit Social-Engineering-Methoden wie Smishing und Vishing ins Visier genommen. Mitunter reichen sogar Niedrigtarif-Internetserviceanbieter (ISPs) Telefonnummern an Cyberkriminelle weiter, die sie dann für gezielte Vishing-Angriffe gegen Mitarbeitende des anvisierten Unternehmens missbrauchen.

Kunden von Verizon können zudem die Executive Protection Services von Verizon in Anspruch nehmen, um sich proaktiv zu schützen. Dann durchsuchen unsere Bedrohungssucher das Dark Web und entfernen personenbezogene Daten (PII) – wie E-Mail-Adressen, Telefonnummern und physische Adressen – von Führungskräften Ihres Unternehmens, damit diese nicht für Social-Engineering-Angriffe auf diese Personen, ihre Familien oder ihren Bekanntenkreis missbraucht werden können.

Implementierung eines umfassenden Abwehrplans

Als ersten Schritt zum Schutz Ihres Netzwerks vor Social-Engineering-Angriffen sollten Sie die für Ihre Infrastruktur relevanten Cyberrisiken analysieren. Dabei sollten Sie eine Übersicht über alle identifizierten Risiken erstellen und darin auch festhalten, ob und wie diese abgewehrt, minimiert, verlagert oder toleriert werden können. Diese Risikobewertung ist ein wichtiger Schritt, weil Sie dabei auch Ihre Assets und die Bedrohungsurheber identifizieren und Ihre eigene Risikotoleranz ermitteln. Nach dieser Vorbereitung ist die Erstellung eines umfassenden Abwehrplans viel einfacher, weil Sie Ihre Sicherheitsziele nun kennen und auch wissen, auf welche Gefahrensignale Sie achten müssen.

Ein Social-Engineering-Abwehrplan sollte zwei Bereiche abdecken: die Bedrohungserkennung und die Stärkung der Vertrauenswürdigkeit. Beide tragen gleichermaßen zur Erkennung und Abwehr von Bedrohungen und zur Aufdeckung und Behebung von Schwachstellen bei.

Die Bedrohungserkennung ist eine Teildisziplin der Cybersicherheit, die sich darauf konzentriert, Cyberangriffe, unbefugte Zugriffe, Datenlecks und ähnliche bereits eingetretene Vorfälle aufzudecken und angemessen auf sie zu reagieren. Die wichtigsten Mittel hierzu sind die Erkennung und Unterbindung von unbefugtem Zugang, Malware, Social-Engineering-Taktiken usw. Bei der Stärkung der Vertrauenswürdigkeit geht es hingegen darum, potenziellen Angriffen mit Methoden wie Identitätsmanagement, Passwörtern, Verschlüsselung und Zugangskontrollen von vornherein vorzubeugen. Diese beiden Teilbereiche bilden das Fundament eines umfassenderen Plans zum Schutz von Netzwerken, Anwendungen, Geräten und Identitäten vor Social-Engineering-Angriffen.

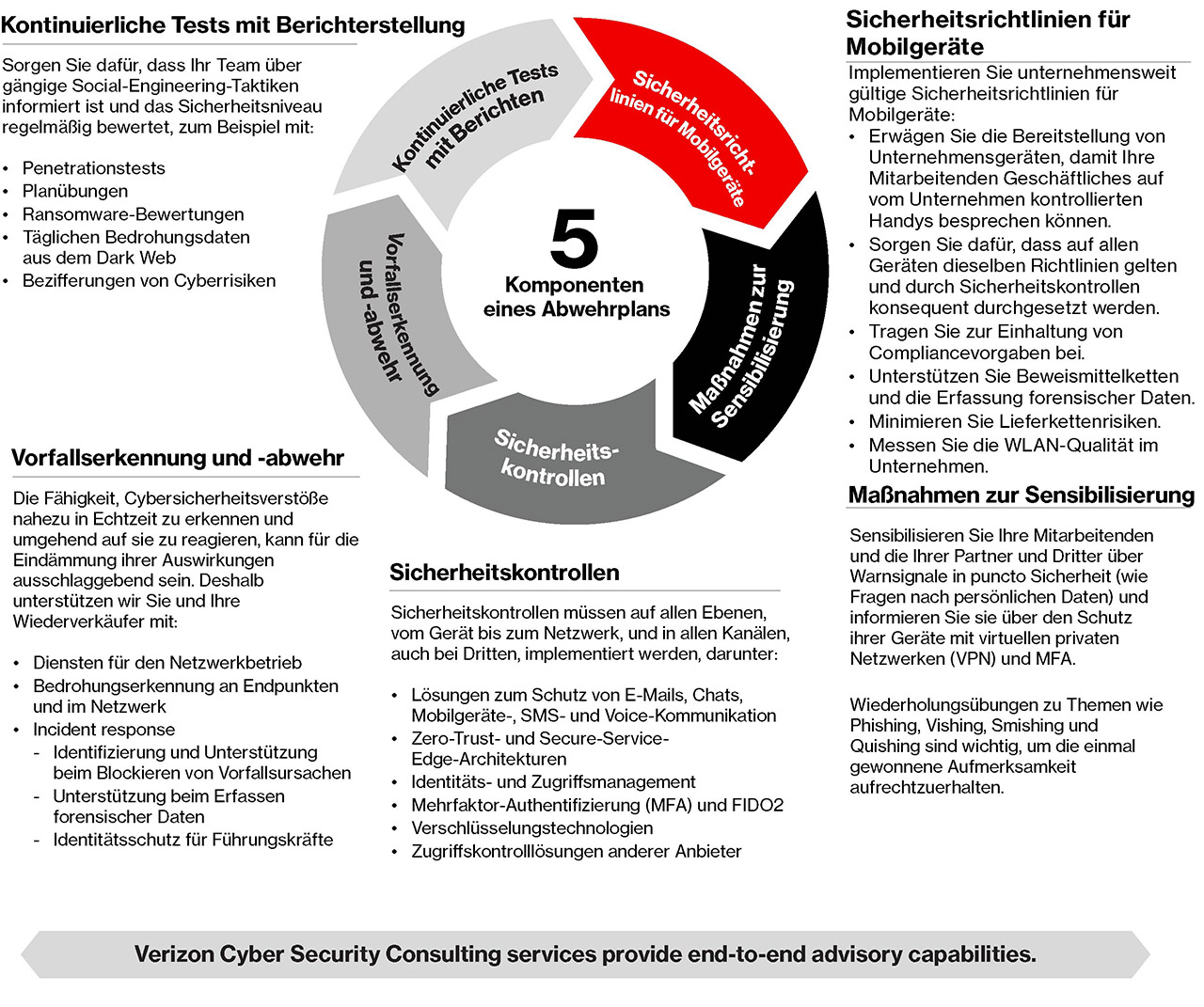

Verizon bietet beide Funktionen an und deckt dabei fünf wichtige Bereiche ab: Sensibilisierung, Sicherheitsrichtlinien für Mobilgeräte, Sicherheitskontrollen, Erkennung und Abwehr von Bedrohungen sowie Überwachung und Tests für Geräte, Anwendungen, Identitäten und Netzwerke.

Empfehlungen für Ihren Social-Engineering-Abwehrplan

A unique position: Visibility, reach and experience

Sicherheitsbewusste Netzwerkanbieter wie Verizon sind reinen Sicherheitsanbietern gegenüber möglicherweise im Vorteil, weil wir den Datenverkehr, die Geräte, Technologien und Benutzer in unseren Netzwerken aus der Vogelperspektive betrachten können. Verizon bietet allen Kunden, von Kleinunternehmen bis zu Großkonzernen, ein breites Spektrum an Lösungen an, die die Berichterstellung, die kontinuierliche Bedrohungsüberwachung und das Versenden von Sicherheitshinweisen umfassen. Dazu importieren und analysieren wir alle verfügbaren Daten, um praxistaugliche Rückschlüsse aus ihnen zu ziehen.

Die Kunden von Verizon profitieren davon, weil sie nun Dinge „sehen“ können, die bislang immer außerhalb ihres Gesichtsfelds lagen. Dadurch haben sie einen guten Überblick über sämtliche zu einem bestimmten Zeitpunkt genutzten Assets und die Interaktionen zwischen ihnen. Wir nutzen unsere Vogelperspektive, um unseren Unternehmenskunden ein umfassendes Managementangebot zu unterbreiten, das vom Gerät bis zum Netzwerk reicht und auf das sie geprüfte Sicherheitskontrollen aufsetzen können. Dadurch profitieren sie von standardmäßig vorhandenen Sicherheitsmaßnahmen auf der Netzwerkebene, die Betrugsversuche beispielsweise durch kurze, registrierte und schwer zu fälschende Identifizierungscodes erschweren. Nutzer können zudem „off“ an die Nummer 4040 texten, um zu verhindern, dass ihnen unerwünschte E-Mails als Texts zugestellt werden. An die Nummer 7726 gemeldete Spam-Nachrichten werden anschließend herausgefiltert. Über das STIR/SHAKEN-Framework werden Robocalls gestoppt und die VoIP-Lösung von Verizon hilft, DDoS-Angriffe zu unterbinden.

Früher oder später werden alle Organisationen die Geräte ihrer Mitarbeitenden in Echtzeit überwachen müssen, um immer raffinierteren Cyberbedrohungen Paroli bieten zu können. Verizon ist gut darauf vorbereitet, diese letzte Sicherheitslücke zu schließen, doch unserer Meinung nach ist dies mit BYOD-Geräten nicht möglich. Wir bieten sowohl ein Paket für die Grundsicherung ganzer WLANs als auch individuelle Sicherheitslösungen für Unternehmenskunden an, bei denen es sich zum Beispiel um vom Unternehmen bereitgestellte und verwaltete Geräte oder um dedizierte Sicherheitsdienste handeln kann. Wir nutzen unser Verständnis der mit der Ablösung von BYOD-Richtlinien einhergehenden Herausforderungen – von Sicherheitshürden über höhere Personalkosten bis hin zur Entwicklung eigener Konfigurationen und Anwendungen für persönliche Geräte –, um unseren Kunden diesen Übergang zu erleichtern.

Zudem kann Verizon im Rahmen der Entwicklung holistischer Social-Engineering-Abwehrpläne an die Anforderungen des jeweiligen Kunden angepasste Cybersicherheitslösungen bereitstellen. Die Ablösung von BYOD-Geräten durch von Verizon verwaltete Unternehmensgeräte kann maßgeblich dazu beitragen, Ihrem Sicherheitsteam die detaillierten Informationen zur Verfügung zu stellen, die zur präzisen Bewertung und schnellen Erkennung von Social-Engineering-Taktiken erforderlich sind. Im Rahmen einer individualisierten Bereitstellung können wir dedizierte Schutzmechanismen implementieren und bei Bedarf sogar Sicherheitsanalysten mit Expertise bei der Bedrohungssuche beauftragen, Kundeninformationen täglich nach verdächtigen Mustern oder anderen Anzeichen für Angriffe zu durchsuchen. All dies ist – wie bereits erwähnt – kaum möglich, wenn Ihre Mitarbeitenden ihre eigenen Geräte für die Arbeit nutzen.

Darüber hinaus hat Verizon eine ganze Reihe von Lösungen für die Stärkung der Vertrauenswürdigkeit und die Bedrohungserkennung im Angebot. Doch wie eingangs beschrieben sollte der erste Schritt eine Risikobewertung sein. Unsere Beratungsdienste können Unternehmen auch dabei unterstützen und Empfehlungen zur Verbesserung des Sicherheitsniveaus geben, unabhängig davon, ob Sie sich vor gezielten Angriffen oder hauptsächlich vor allgemein bekannten und allgegenwärtigen Bedrohungen schützen müssen.

Dank unserer Expertise in Sachen Cybersicherheit und unserer Rolle als Netzwerkbetreiber sind wir bei Verizon perfekt positioniert, um Unternehmen eine holistische Sicht auf und umfassende Strategien für die Netzwerksicherheit zu bieten. Durch eine Partnerschaft mit uns erhalten Sie ein Netzwerk, das mit allen Sicherheitsprodukten und ‑diensten ausgestattet ist, die zum Schutz Ihrer Benutzer, Technologien und Prozesse – sowohl vor einfachen, alltäglichen Cyberangriffen als auch vor komplexeren Bedrohungen – erforderlich sind. Eine effektive Bewertung der Social-Engineering-Risiken, die durch Ihre Unternehmensrichtlinien für die Mobilgerätenutzung entstehen könnten, beginnt mit der Beantwortung der folgenden Fragen:

- Welche Auswirkungen könnten Malware, Spyware oder Softwarefehler auf einem persönlichen Gerät (wie einem Smartphone oder Tablet) auf die Transparenz, den Geschäftsbetrieb und den Zugriff auf Unternehmensdaten haben?

- Wie können wir forensische Daten auf einem persönlichen Gerät erfassen und die Einwilligung dazu einholen?

- Haben wir bei der Entscheidung zwischen BYOD- und Unternehmensgeräten bedacht, was dies für den Datenschutz bedeutet?

- Haben wir bedingte Zugriffskontrollen, deren verfügbare Kapazitäten und deren Schwächen in gemanagten und BYOD-Umgebungen korrekt bewertet?

Wenn Sie mehr darüber erfahren möchten, welche Sicherheitsrisiken mit der Mobilgerätenutzung in Unternehmen einhergehen und wie Sie diese reduzieren können, empfehlen wir Ihnen die Website von NIST zur Mobilgerätesicherheit (auf Englisch).

Verizon bietet Unternehmen einen anpassbaren Fünf-Punkte-Plan zur Abwehr von Social-Engineering-Angriffen an. Wenn Sie mehr erfahren möchten, wenden Sie sich an Ihren Account Representative oder fordern Sie einen Rückruf durch einen Experten an. verizon.com/business/contact-us/